Pengetesan Hasil Konfigurasi dan Menjalankan Snort Sebagai IDS Mode

Selamat pagi dan salam sejahtera untuk kita semua. Tutorial ini merupakan kelanjutan dari dua tutorial SNORT sebelumnya, yaitu Instalasi Snort di Debian 8 Jessie dan Konfigurasi Snort di Debian 8 Jessie. Sebelum membaca tutorial ini, semoga anda telah membaca dua tutorial sebelumnya. Karena tutorial Snort ini saya bagi menjadi beberapa bagian, diantaranya:

Tutorial ketiga ini akan kami rangkum menjadi beberapa bagian berikut ini:

Mari kita mulai dengan pengetesan hasil konfigurasi.

Pengetesan ini bertujuan untuk melakukan pemeriksaan terhadap file konfigurasi snort, snort.conf. Untuk melakukannya, gunakan perintah berikut (gunakan hak akses root):

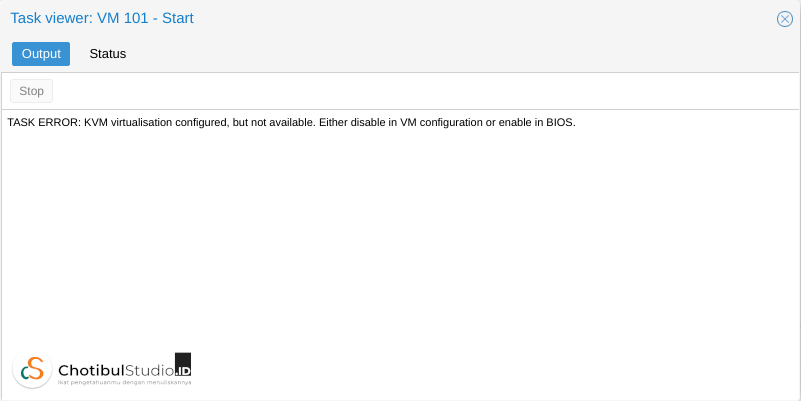

Gambar diatas menunjukkan hasil validasi snort terhadap file konfigurasinya, jika masih terdapat pesan error, silahkan periksa kembali konfigurasi snort di Debian 8.

Rule digunakan oleh snort untuk acuan dalam melakukan pendeteksian. Dengan kata lain, rule ini adalah kumpulan aturan pendeteksian terhadap beberapa kemungkinan serangan pada suatu jaringan komputer. Dalam kasus ini saya akan memberikan contoh rule terhadap serangan ping.

Letak file yang digunakan untuk menyimpan rule dibawah ini berada di /etc/snort/rules/local.rules, edit file local.rules dengan perintah berikut

Kemudian ketikkan rule dibawah ini pada file local.rule.

Setelah melakukan pengetikan, simpan rule.

Dalam hal ini, sebenarnya Snort bukan hanya dapat dijalankan sebagai IDS mode. Selain IDS mode snort juga dapat dijalankan dengan beberapa mode berikut ini:

Sniffer Mode

Digunakan untuk melihat paket-paket yang lewat pada jaringan. Contoh perintah snort dengan sniffer mode (berjalan pada user root):

Keterangan:

-v, untuk melihat header TCP/IP serta paket yang lewat pada jaringan.

-d, untuk melihat isi paket.

-e, untuk melihat header link layer paket seperti ethernet header.

Packet Logger Mode

Digunakan untuk mencatat semua paket yang lewat di jaringan di analisa dikemudian hari. Berikut ini beberapa perintah yang digunakan untuk menjalankan packet logger mode:

Untuk membaca log yang dihasilkan oleh mode packet logger sebagai berikut:

Nah, setelah mengetahui beberapa cara dalam menjalankan snort, sekarang mari ikuti saya untuk menjalankan snort dengan IDS Mode.

Dengan IDS Mode, berarti snort akan difungsikan untuk mendeteksi serangan yang dilakukan melalui jaringan komputer. Dalam penggunaan mode IDS ini di perlukan setup dari berbagai rules / aturan yang akan membedakan sebuah paket normal dengan paket yang membawa serangan. Karena saya sudah menyunjukkan setup rule diatas, mari jalankan Snort IDS Mode! Jangan lupa ya, harus menggunakan hak akses root (#).

Untuk mempelajari opsi-opsi perintah Snort, silahkan baca-baca di man snort (ketikkan di console).

Selanjutnya, mari kita periksa log alert yang dihasilkan oleh snort!.

Seperti yang di jelaskan pula pada konfigurasi snort di Debian 8 bahwa letak log Snort berada di /var/log/snort, untuk melakukan pembacaan terhadap alert gunakan perintah berikut ini

Maka hasil yang keluar dari log akan seperti pada gambar diatas, lengkap dengan sumber IP dan tujuannya.

Sampai disini anda telah melakukan pengetesan hasil konfigurasi dan menjalankan snort sebagai ids mode dan telah mampu membuat mesin deteksi untuk jaringan anda.

[1] Kumpulan Tugas Keamanan Data - http://dinimaulidiyah.blogspot.co.id/2015/05/v-behaviorurldefaultvmlo.html

[2] How to Configure Snort on Debian - https://www.vultr.com/docs/how-to-configure-snort-on-debian

[3] Panduan Membuat Rule Snort - http://manual-snort-org.s3-website-us-east-1.amazonaws.com/node27.html

Dengan ini selesai sudah rangkaian tutorial Instalasi, konfigurasi dan menjalankan Snort.

Nah, bagaimana perasaan anda setelah menyelesaikan rangkaian tutorial tentang Snort ini? Share pengalaman anda dalam menyelesaikan tutorial ini di kolom komentar ya guys!.

Kritik dan saran yang bersifat membangun sangat berdampak pada kualitas tulisan-tulisan saya di blog ini. Untuk itu, kirim kritik dan saran anda melalui email chotibulstudio@gmail.com.

- Instalasi Snort di Debian 8 (semoga anda sudah membacanya).

- Konfigurasi Snort di Debian 8 (semoga anda sudah membacanya).

- Pengetesan Hasil Konfigurasi dan Menjalankan Snort Sebagai IDS Mode (anda sedang membacanya disini).

Tutorial ketiga ini akan kami rangkum menjadi beberapa bagian berikut ini:

- Pengetesan Hasil Konfigurasi Snort.

- Membuat Rule Untuk Peringatan Ping.

- Menjalankan Snort Sebagai IDS Mode.

- Membaca Hasil Deteksi Melalui Log File.

Mari kita mulai dengan pengetesan hasil konfigurasi.

Pengetesan Hasil Konfigurasi

Pengetesan ini bertujuan untuk melakukan pemeriksaan terhadap file konfigurasi snort, snort.conf. Untuk melakukannya, gunakan perintah berikut (gunakan hak akses root):

snort -T -c /etc/snort/snort.conf

Gambar diatas menunjukkan hasil validasi snort terhadap file konfigurasinya, jika masih terdapat pesan error, silahkan periksa kembali konfigurasi snort di Debian 8.

Membuat Rule Untuk Peringatan Ping

Rule digunakan oleh snort untuk acuan dalam melakukan pendeteksian. Dengan kata lain, rule ini adalah kumpulan aturan pendeteksian terhadap beberapa kemungkinan serangan pada suatu jaringan komputer. Dalam kasus ini saya akan memberikan contoh rule terhadap serangan ping.

Letak file yang digunakan untuk menyimpan rule dibawah ini berada di /etc/snort/rules/local.rules, edit file local.rules dengan perintah berikut

nano /etc/snort/rules/local.rules

Kemudian ketikkan rule dibawah ini pada file local.rule.

alert icmp any any -> any any (msg:”Ada Serangan Ping”;sid:10000001;rev:0;)

Setelah melakukan pengetikan, simpan rule.

Menjalankan Snort Sebagai IDS Mode

Dalam hal ini, sebenarnya Snort bukan hanya dapat dijalankan sebagai IDS mode. Selain IDS mode snort juga dapat dijalankan dengan beberapa mode berikut ini:

Sniffer Mode

Digunakan untuk melihat paket-paket yang lewat pada jaringan. Contoh perintah snort dengan sniffer mode (berjalan pada user root):

snort -v

snort -vd

snort -vde

snort -v -d -e

Keterangan:

-v, untuk melihat header TCP/IP serta paket yang lewat pada jaringan.

-d, untuk melihat isi paket.

-e, untuk melihat header link layer paket seperti ethernet header.

Packet Logger Mode

Digunakan untuk mencatat semua paket yang lewat di jaringan di analisa dikemudian hari. Berikut ini beberapa perintah yang digunakan untuk menjalankan packet logger mode:

snort -dev -l /var/log/snort

snort -dev -l /var/log/snort -h 192.168.1.0/24

snort -dev -l /var/log/snort -b

Untuk membaca log yang dihasilkan oleh mode packet logger sebagai berikut:

snort -dv -r /var/log/snort/paket.log

snort -dvr /var/log/snort/paket.log icmp

snort -r /var/log/snort/snort.log

Nah, setelah mengetahui beberapa cara dalam menjalankan snort, sekarang mari ikuti saya untuk menjalankan snort dengan IDS Mode.

Dengan IDS Mode, berarti snort akan difungsikan untuk mendeteksi serangan yang dilakukan melalui jaringan komputer. Dalam penggunaan mode IDS ini di perlukan setup dari berbagai rules / aturan yang akan membedakan sebuah paket normal dengan paket yang membawa serangan. Karena saya sudah menyunjukkan setup rule diatas, mari jalankan Snort IDS Mode! Jangan lupa ya, harus menggunakan hak akses root (#).

snort -A full -c /etc/snort/snort.conf

Untuk mempelajari opsi-opsi perintah Snort, silahkan baca-baca di man snort (ketikkan di console).

Selanjutnya, mari kita periksa log alert yang dihasilkan oleh snort!.

Membaca Hasil Deteksi Melalui Log File

Seperti yang di jelaskan pula pada konfigurasi snort di Debian 8 bahwa letak log Snort berada di /var/log/snort, untuk melakukan pembacaan terhadap alert gunakan perintah berikut ini

tail -f /var/log/snort/alert

Maka hasil yang keluar dari log akan seperti pada gambar diatas, lengkap dengan sumber IP dan tujuannya.

Sampai disini anda telah melakukan pengetesan hasil konfigurasi dan menjalankan snort sebagai ids mode dan telah mampu membuat mesin deteksi untuk jaringan anda.

Pustaka

[1] Kumpulan Tugas Keamanan Data - http://dinimaulidiyah.blogspot.co.id/2015/05/v-behaviorurldefaultvmlo.html

[2] How to Configure Snort on Debian - https://www.vultr.com/docs/how-to-configure-snort-on-debian

[3] Panduan Membuat Rule Snort - http://manual-snort-org.s3-website-us-east-1.amazonaws.com/node27.html

Dengan ini selesai sudah rangkaian tutorial Instalasi, konfigurasi dan menjalankan Snort.

Nah, bagaimana perasaan anda setelah menyelesaikan rangkaian tutorial tentang Snort ini? Share pengalaman anda dalam menyelesaikan tutorial ini di kolom komentar ya guys!.

Kritik dan saran yang bersifat membangun sangat berdampak pada kualitas tulisan-tulisan saya di blog ini. Untuk itu, kirim kritik dan saran anda melalui email chotibulstudio@gmail.com.

Komentar

Posting Komentar

Silahkan tinggalkan komentar Anda di sini.